Microsoft 365 E5 で実現する WVD セキュリティ考察

概要

前回「Office 365 E3」および「Windows 10 Enterprise E3」のライセンスの組み合わせにおいての、WVD上でMicrosoft 365 Apps for enterprise (旧称 Office 365 ProPlus) を利用する際のセキュリティ考察について書きました。

今回は Microsoft 365 (M365) ライセンスの最上位である、Microsoft 365 E5 ライセンスを利用する際のセキュリティ考察をしていきたいと思います。

※前回記事ついては以下参照ください。

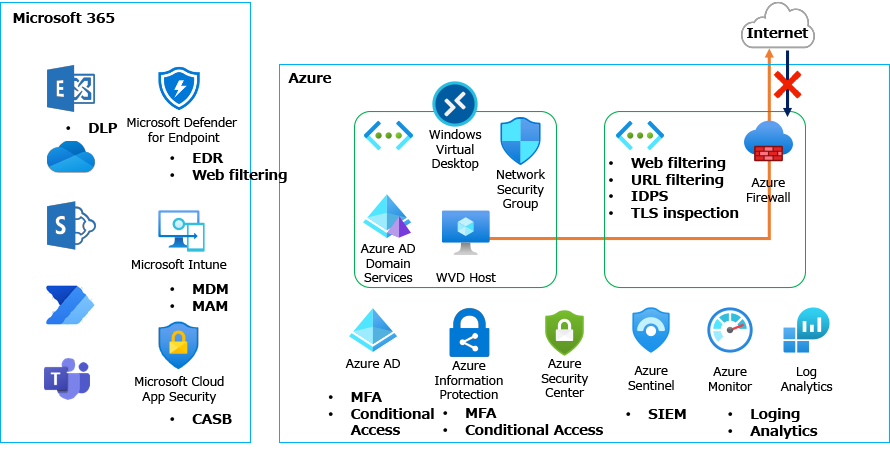

今回の構成については以下も含めて検討していき、ゼロトラストセキュリティを目指します。

- Endpoint Detection and Response (EDR)

- Cloud Access Security Broker (CASB)

- Mobile Device Management (MDM)

- Mobile Application Management (MAM)

- Secure Web Gateway (SWG)

アカウント認証

M365 E5 には Azure AD Premium P2 のライセンスが包含されています。

前回の構成ではできなかった、条件付きアクセスが利用できます。

ゼロトラストセキュリティ前提で構成する場合は、場所(IPアドレス)の指定は外すか事業所が存在してる国のみに絞るといった事を検討する必要があると思います。

もちろん許可されたデバイスかどうかの判定は必須と思います。

条件付きアクセスで検討する項目は以下。

・許可されたデバイスかどうか

→MDMで認可としているデバイスを対象にする。

→もしくはプレビュー機能 (Filters for devices) ですがデバイスのフィルターも可能です。

( モデルやOSといった条件でフィルターが可能)

・許可されたアプリケーションか

→SSO対象にしているクラウドアプリ等を対象にできます

・許可されたロケーションか

→アクセス許可するIPアドレスレンジ

・多要素認証 (MFA) の強制

条件付きアクセスの設定等については以下記事を参照ください。

WVDホストからの通信

前回の書いた3つと追加で Microsoft Cloud App Security (MCAS) を追加できます。

- Network Security Group (NSG)

- Azure Firewall

- 3rd Party Security Appliance

- Microsoft Cloud App Security (MCAS)

上3つについては前回記載しましたので、今回は M365 の CASB サービスである MCASを検討していきます。

[Microsoft Cloud App Security (MCAS)]

MCAS を導入する理由としては以下のようなものがあります。

- シャドウITの検出・制御

- 機密情報の保護

- 攻撃の脅威や異常に対する保護

- コンプライアンス

以下のようなことが対応可能になるため、是非とも導入したいですね。

・Office365 へのアクセスは許可するが、個人テナントにはアクセスさせない。

・Azure Information Protection (AIP) や Data Loss Prevention (DLP) と組み合わせた機密情報保護。

・ユーザーアクティビティによる制御や Microsoft Defender for Endpoint との連携による振る舞い検知。

・ダッシュボードによるデータ流出の監視やアクセス制御。

Web コンテンツ フィルタリングについては Microsoft Defender for Endpoint の1機能として現在プレビュー公開されています。

こちらを使うことでWVDだけではなくIntuneに登録されているデバイスと同等の構成を組むことができます。

WVD ホストのウイルス対策

Windows Defenderを利用するのは変わりませんが、脅威検知・保護の観点で Microsoft Defender for Endpointを構成します。

ウイルス検知だけではなく、攻撃に対する監視・検知・自動対応や振る舞い検知といったことが可能になります。

Windows 10 Enterprise Multi-Session で利用する場合は以下のような対応が必要になります。

Device制御 (MDM / MAM)

Microsoft Intune でデバイスを管理して企業のポリシーにあった構成を組みます。

前述の条件付きアクセスへ Intune で管理されており、かつポリシーにそった構成であることを条件とすることができます。

上記により許可されていない端末やデバイス構成をとっているデバイスについては企業データへのアクセスを禁止することができます。

また、インストールするアプリケーションの制御や企業データの個人領域へのコピー&ペーストの禁止等の制御も可能です。

※この辺りの細かい記事はIntune関連の記事を参照ください。

ただ2021年6月5日現在、Windows 10 Enterprise マルチセッションには対応していないので WVD でどうしてもIntune管理下に置きたい場合はマルチセッション以外のイメージをお使いください。

ログ関連

Microsoft 365 関連ログ及びAzure AD ログはAzure Sentinelへ接続します。

Azure Sentinel (SIEM) を使うことでAIによるセキュリティ分析が可能になります。

Power BI と連携することで可視化することも可能です。

最終的な構成

Microsoft 365 E5 では Windows 10 ライセンスや Intune、MCASなど様々なライセンスが含まれるため個別に購入することもなくゼロトラストセキュリティを実現することが可能です。

また、Azure のセキュリティサービスやSIEMを組み合わせることで分析・監視の強化も行えます。

WVD、クラウド、デバイスのトータルセキュリティとしてこのような構成を考えてみました。

一部プレビュー機能が含まれますが、Microsoft 社製品だけでトータルセキュリティが構成できると思います。

サービス間の親和性も高いのでご検討のヒントになれば幸いです。